白帽黑客教程2.5Metasploit中的數據庫

《白帽黑客教程2.5Metasploit中的數據庫》要點:

本文介紹了白帽黑客教程2.5Metasploit中的數據庫,希望對您有用。如果有疑問,可以聯系我們。

2.5.1 使用Metasploit將信息存儲在數據庫中

進行滲透測試時,跟蹤記錄您在目標網絡上完成的所有操作往往是一個挑戰. 這時配置數據庫可以有效的節省時間和精力. Metasploit內置了對PostgreSQL數據庫系統的支持.

該數據庫系統允許快速方便地拜訪掃描信息,并使我們能夠從各種第三方工具導入和導出掃描結果. 我們也可以使用這些信息來快速配置模塊選項. 最重要的是,它使我們的結果干凈有序.

接下來我們學習如何使用建立數據庫.

2.5.2在Metasploit中使用數據庫(1/2)

目錄

設置數據庫

workspaces工作區

導入和掃描

備份

hosts

設置模塊

services

CSV導出

creds

loot

1設置Metasploit數據庫

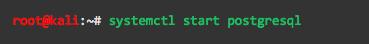

在Kali中,您必要在使用數據庫之前啟動postgresql服務.

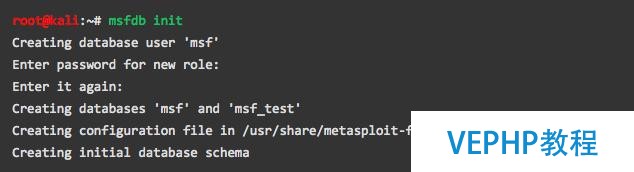

啟動postgresql后,您必要使用msfdb init創建和初始化msf數據庫.

2在Metasploit中使用工作區和workspace命令

加載msfconsole并運行'db_status',我們可以確認Metasploit是否已成功連接到數據庫.

既然此功能是為了跟蹤我們的活動和掃描,因此我們必須依照正確的步驟進行.一旦連接到數據庫,我們可以通過使用所謂的“工作區”開始組織我們的不同的動作.這使我們能夠將不同的掃描結果保存到不同的目錄中,比如 locations/networks/subnets .

在msfconsole中執行workspace命令,將顯示當前選定的工作區.據庫名稱前有標記‘*’的是“默認”的工作區,將默認連接數據庫.

正如我們可以看到,當談到堅持“整潔”時,這可以很方便.讓我們將當前工作區更改為“msfu”.

創建和刪除工作區只需使用“-a”或“-d”,后跟你定義的工作區名稱.

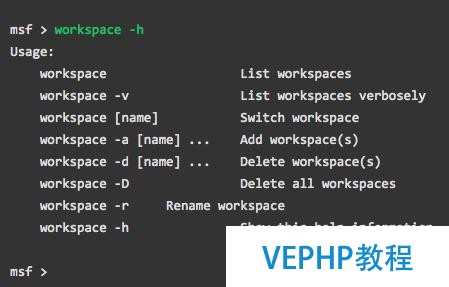

-h選項可以顯示workspace命令的其他功能.

從現在開始,任何用第三方應用程序掃描或導入的數據都將保留到此工作區中.

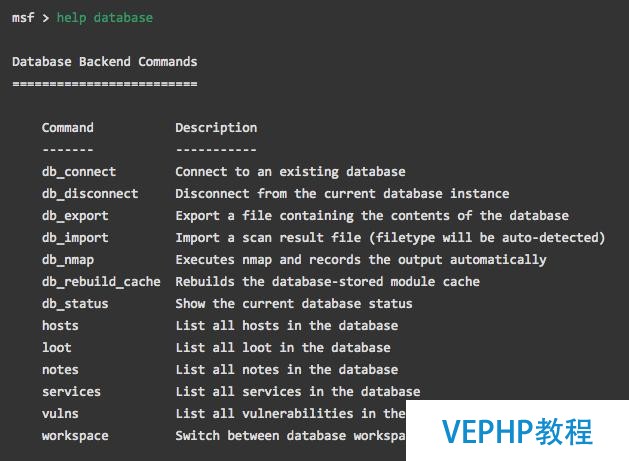

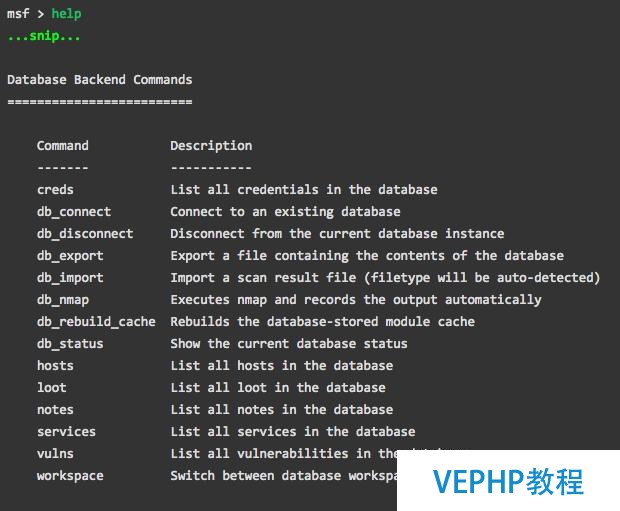

現在我們已經完成了連接數據庫和工作區的設置,讓我們使用一些數據填充它.首先,我們將使用msfconsole的“help”命令查看可用的分歧“db_”命令.

導入和掃描

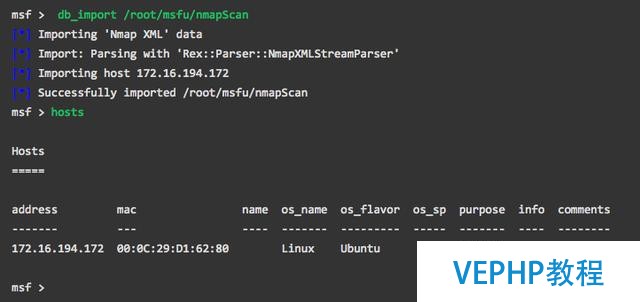

我們可以通過幾種方式來實現導入和掃描:包含現在直接掃描主機或網絡,或導入此前保存的文件.我們從導入“metasploitable 2”主機的nmap掃描開始.使用'db_import’命令,后跟文件的路徑.

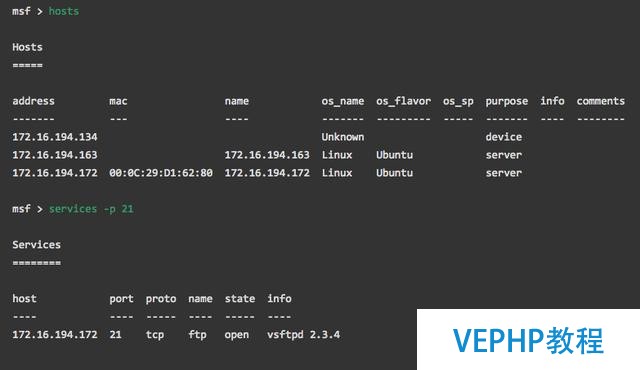

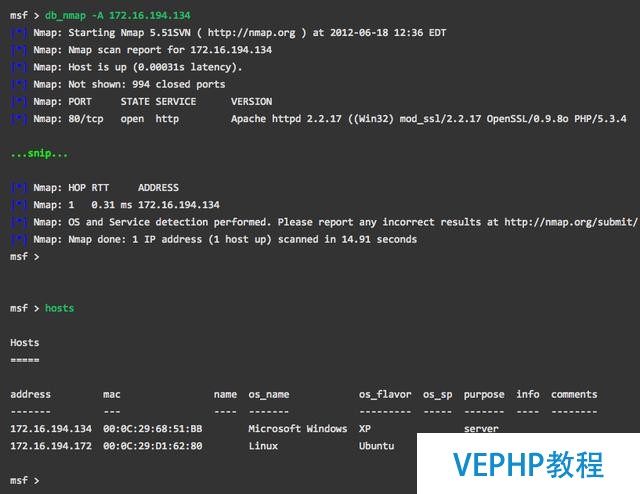

一旦完成,我們可以通過發出'hosts'命令確認導入.這將顯示我們當前工作區中存儲的所有主機.我們還可以使用'db_nmap'命令直接從控制臺掃描主機.掃描結果將保留在我們當前的數據庫中.該命令的工作方式與“nmap”的命令行版本相同.

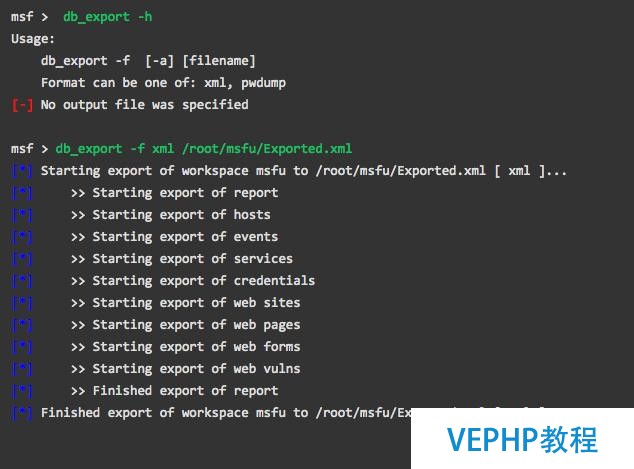

備份數據

將數據導出的方法很簡單.使用命令db_export,我們收集的數據就會被保存在xml文件中.xml文件格式在日后生成報告時會十分方便.其實,這個命令有兩種輸出格式.選擇xml格式,將會導出在工作區中儲存的所有數據.選擇pwdump格式,將會導出所有憑據(憑據可以理解為用戶名暗碼對).

(譯者注:明天2.5.2第二部門.希望大家能動手實驗.)

維易PHP培訓學院每天發布《白帽黑客教程2.5Metasploit中的數據庫》等實戰技能,PHP、MYSQL、LINUX、APP、JS,CSS全面培養人才。

轉載請注明本頁網址:

http://www.snjht.com/jiaocheng/9201.html

同類教程排行

- 小白入門-新手學習-網絡基礎-ms17-

- 如何找對業務G點, 體驗酸爽?Postg

- 在Kubernetes部署可用的Post

- Oracle和PostgreSQL的最新

- 解讀數據庫《超體》PostgreSQL

- MySQL和PostgreSQL:國內外

- 針對PostgreSQL的最佳Java

- 為PostgreSQL討說法:淺析Ube

- PostgreSQL測試工具PGbenc

- go 語言操作數據庫 CRUD

- 白帽黑客教程2.5Metasploit中

- JIRA使用教程:連接數據庫-Postg

- 德歌:PostgreSQL獨孤九式搞定物

- 大數據最大難關之模糊檢索,Postgre

- 當物流調度遇見PostgreSQL-機器