Apache Struts2插件高危漏洞(S2-052)

作者:華盟黑白之道 時間 2017-09-06

《Apache Struts2插件高危漏洞(S2-052)》要點:

本文介紹了Apache Struts2插件高危漏洞(S2-052),希望對您有用。如果有疑問,可以聯系我們。

維易PHP培訓學院每天發布《Apache Struts2插件高危漏洞(S2-052)》等實戰技能,PHP、MYSQL、LINUX、APP、JS,CSS全面培養人才。

由Lukasz Lenart創建,最后一次修改是在昨天晚上7點43分.

概要

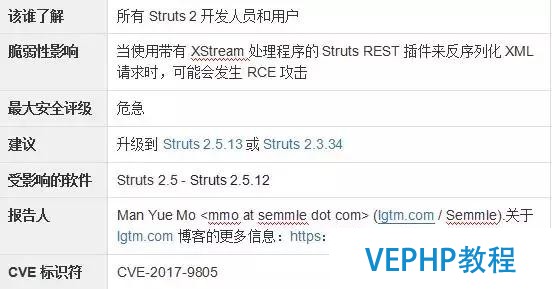

當使用帶有XStream處理程序的Struts REST插件來處理XML有效負載時,可能會發生遠程執行代碼攻擊

問題

REST插件正在使用 XStreamHandler XStream的實例進行反序列化,而不進行任何類型過濾,這可能導致在反序列化XML有效內容時執行遠程執行代碼.

解決方法

升級到Apache Struts版本2.5.13或2.3.34.

向后兼容性

由于應用的可用類的默認限制,某些REST操作可能會停止工作.在這種情況下,請調查介紹的新接口以允許每個操作定義類限制,那些接口是:

apache.struts2.rest.handler.AllowedClasses

apache.struts2.rest.handler.AllowedClassNames

apache.struts2.rest.handler.XStreamPermissionProvider

應急方法

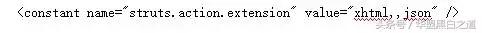

可能沒有徹底解決方法,目前最好的方式就是在不使用的時候刪除Struts REST插件,或者將其限制在服務器正常的頁面和JSONs中: