LINUX入門:入侵檢測工具之RKHunter & AIDE

《LINUX入門:入侵檢測工具之RKHunter & AIDE》要點:

本文介紹了LINUX入門:入侵檢測工具之RKHunter & AIDE,希望對您有用。如果有疑問,可以聯系我們。

一、AIDE

- AIDE全稱為(Adevanced Intrusion Detection Environment)是一個入侵檢測工具,主要用于檢查文件的完整性,審計系統中的工具是否被更改過.

- AIDE會構造一個數據庫文件,當系統在穩定時將全部或指定的文件屬性以密文的形式保存至數據庫中.文件屬性包含:權限、索引節點號、所屬用戶、所屬用戶組、文件大小、mtime、atime、ctime以及連接數.

安裝

[root@CentOS7 ~]$yum install -y aide配置文件詳解

#定義了數據庫路徑的變量與日志路徑的變量

@@define DBDIR /var/lib/aide

@@define LOGDIR /var/log/aide

#開啟壓縮

gzip_dbout=yes

# 將多個權限定義成規則賦給變量,便于后面引用

CONTENT_EX = sha256+ftype+p+u+g+n+acl+selinux+xattrs

CONTENT = sha256+ftype

PERMS = p+u+g+acl+selinux+xattrs

# 采用哪種規則對哪些文件進行監控

/boot/ CONTENT_EX

/bin/ CONTENT_EX

/sbin/ CONTENT_EX

/lib/ CONTENT_EX

/lib64/ CONTENT_EX #采用CONTENT_EX定義的規則進行監測

/opt/ CONTENT #僅對opt目錄進行校驗碼與文件類型監測

/root/\..* PERMS #PERMS并沒有hash校驗值,因為/root下的數據會經常變化

# 不監控的文件

!/etc/.*~

#p: permissions

#i: inode:

#n: number of links

#u: user

#g: group

#s: size

#b: block count

#m: mtime

#a: atime

#c: ctime

#S: check for growing size

#acl: Access Control Lists

#selinux SELinux security context

#xattrs: Extended file attributes

#md5: md5 checksum

#sha1: sha1 checksum

#sha256: sha256 checksum

#sha512: sha512 checksum

#rmd160: rmd160 checksum

#tiger: tiger checksum定義規則

編輯配置文件/etc/adie.conf,定義一個規則變量mon,監控/app目錄下所有文件,不監控/app/saomiao.log.

[root@centos7 aide]$ vim /etc/aide.conf

mon = p+u+g+sha512+m+a+c

/app mon

!/app/juli.sh創建數據庫

生成數據庫文件,在配置文件中定義各文件計算各校驗碼放入數據庫中,用于以后比對.從提示中看出生成了一個/var/lib/aide/aide.db.new.gz數據庫文件,這個數據庫文件為初始數據庫,如果進行入侵檢測將與/var/lib/aide/aide.db.gz數據庫文件作比對,如果發現兩個數據庫紛歧致則提示被入侵.

[root@centos7 aide]$aide --init

AIDE, version 0.15.1

### AIDE database at /var/lib/aide/aide.db.new.gz initialized.模擬文件被入侵變動

模擬文件被修改 : 向saomiao.sh文件添加換行,促使變動校驗碼、Mtime、Ctime

[root@centos7 aide]$ echo >> /app/saomiao.sh檢測:AIDE的檢測機制是計算呈現在的數據庫后與aide.db.gz比對.aide.db.gz默認又不存在,所以要將之前的創建的初始化數據庫aide.db.new.gz改名為aide.db.gz.

[root@centos7 aide]$mv aide.db.new.gz aide.db.gz 入侵檢測

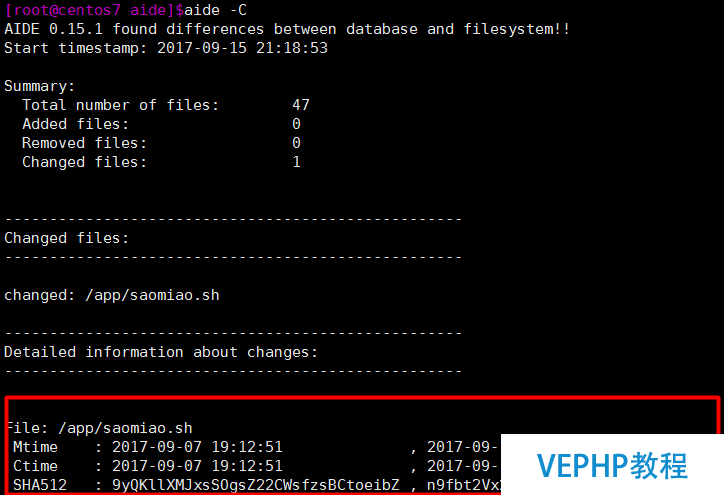

最后使用aide -C注意是大寫,將現在計算出的數據與aide.db.new.gz比對,查看數saomiao.sh文件的Mtime、CtimeSHA512被變動過

二、RKHunter

RKHunter工具時專門檢測系統是否遭受rootkit的一個工具,他通過自動執行一系列的腳原來全面的檢測服務器是否感染rootkit.

RKHunter的功能

檢測易受攻擊的文件;

檢測暗藏文件;

檢測重要文件的權限;

檢測系統端口號;

安裝

[root@centos7 aide]$yum install rkhunter檢測

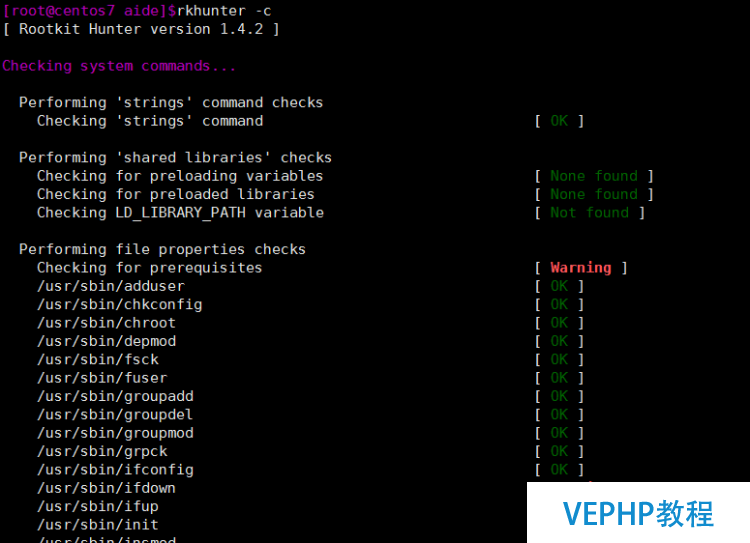

使用命令rkhunker -c對系統進行檢測.RKHunter檢測會分幾部分,第一部分主要檢測系統的二進制工具,因為這些工具時rootkit的首要感染目標.每檢測完一部分必要Enter來確認繼續.

[ ok ] 表示沒有異常

[ no found ] 是沒有找到此工具,不用理會

[ warning ] 如果是紅色的Warnning那就必要進一步確認這些工具是否被感染或者被替換.

如果想讓程序自動檢測而不是每檢測完一部門就讓用戶確認,可以使用

rkhunter --check --skip-keypress同時如果要想達到每周或者每月自動檢測就可以將他參加到計劃任務中自動執行

crontab -e

1 10 7 * * * root /usr/bin/rkhunter --check --cronjob本文永遠更新鏈接地址:

《LINUX入門:入侵檢測工具之RKHunter & AIDE》是否對您有啟發,歡迎查看更多與《LINUX入門:入侵檢測工具之RKHunter & AIDE》相關教程,學精學透。維易PHP學院為您提供精彩教程。

轉載請注明本頁網址:

http://www.snjht.com/jiaocheng/7023.html

同類教程排行

- LINUX入門:CentOS 7卡在開機

- LINUX實戰:Ubuntu下muduo

- LINUX教程:Ubuntu 16.04

- LINUX教程:GitBook 使用入門

- LINUX實操:Ubuntu 16.04

- LINUX教學:Shell、Xterm、

- LINUX教程:Linux下開源的DDR

- LINUX實戰:TensorFlowSh

- LINUX教學:Debian 9 'St

- LINUX實戰:Ubuntu下使用Vis

- LINUX教學:Linux 下 Free

- LINUX教學:openslide-py

- LINUX實操:Kali Linux安裝

- LINUX教學:通過PuTTY進行端口映

- LINUX教程:Ubuntu 16.04